Die nicht ganz so neue Bedrohung durch HTML-Schmuggel

Böswillige verstecken bösartige Nutzdaten in HTML - ist Ihr Team für diese Bedrohung gerüstet?

Wichtige Punkte

- HTML-Schmuggel ist auf dem Vormarsch, da Bedrohungsgruppen diese Angriffsmethode nutzen, um die Kompromittierungsrate zu erhöhen.

- Durch HTML-Schmuggel, der über einen E-Mail-Anhang oder auch nur einen Link im Textkörper einer E-Mail verbreitet wird, können Mitarbeiter getäuscht werden, die sich so sehr darauf konzentrieren, kein bösartiges Material herunterzuladen, dass sie die über Links verbreiteten Bedrohungen übersehen.

- Unternehmen müssen den HTML-Schmuggel jetzt in ihre Sicherheitsschulungen einbeziehen, um zu verhindern, dass dies erst der Anfang einer neuen Bedrohungskampagne ist.

Mittlerweile haben die meisten Mitarbeiter zumindest eine Form von Sicherheitsschulung absolviert. Unternehmen jeder Größe tun ihr Bestes, um sicherzustellen, dass ihre Teammitglieder wissen, dass sie möglicherweise Phishing-E-Mails mit bösartigen Anhängen erhalten.

Auch wenn sich die Mitarbeiter manchmal ablenken lassen, wenn sie zu viele Aufgaben auf einmal erledigen oder versuchen, einen dringenden Termin einzuhalten, besteht die Hoffnung, dass die Schulungen zum Sicherheitsbewusstsein dazu führen, dass alle eine Pause einlegen und einen zweiten Blick riskieren, bevor sie Anhänge öffnen, die sie im Laufe ihres Arbeitstages per E-Mail erhalten.

Reicht eine Schulung zum Sicherheitsbewusstsein für Anhänge aus?

Teammitglieder, die eine konsequente Sicherheitsschulung erhalten, sind fünfmal wahrscheinlicher in der Lage, bösartige Inhalte zu erkennen und nicht anzuklicken, als Mitarbeiter ohne jegliche Schulung.

Aber machen dieselben Mitarbeiter eine Pause und schauen ein zweites Mal hin, bevor sie auf einen Link klicken, der sich im Textteil derselben E-Mail befinden könnte? Die heutige Arbeitsumgebung hat den Arbeitnehmern beigebracht, dass eine Datei eine bösartige Nutzlast enthalten kann, aber wie viele Arbeitnehmer wissen, dass eine bösartige Datei auch durch einen einfachen Klick auf einen Link auf ihr Gerät gelangen kann?

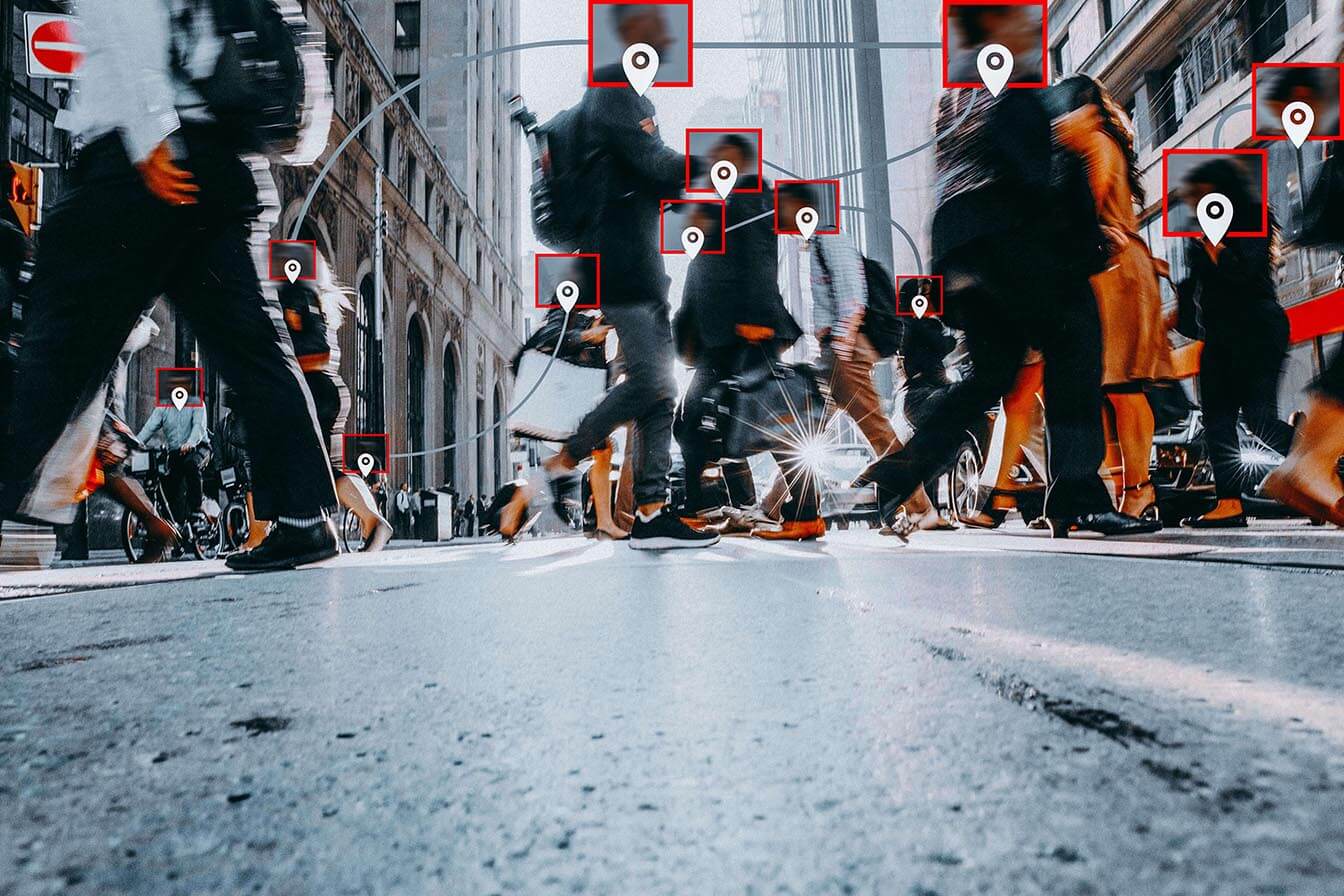

Diese Methode nennt sich HTML-Schmuggel und wird vielen Online-Quellen zufolge immer häufiger eingesetzt, insbesondere bei gezielten Angriffen, bei denen Bedrohungsakteure ein Opfer auswählen und dann dessen Mitarbeiter mit scheinbar dringenden E-Mails überschwemmen und sie auffordern, Dateien mit wichtigen Geschäftsberichten herunterzuladen oder auf Links zu klicken, die zu zeitkritischen Informationen führen.

Wie funktioniert der HTML-Schmuggel?

HTML-Schmuggel nutzt JavaScript- und HTML5-Funktionen , um Malware wie Viren und Ransomware, Banking-Trojaner wie Mekotio und Trickbot, Remote-Access-Trojaner wie AsyncRAT/NJRAT und andere bösartige Nutzlasten zu verbreiten. Eine Angriffsmethode kann darin bestehen, einen HTML-Dateianhang bereitzustellen, in den ein Angreifer ein verschlüsseltes bösartiges Skript eingeschleust hat. Wenn ein ahnungsloser Benutzer die HTML-Datei in seinem Browser öffnet, entschlüsselt dieser das bösartige Skript, das dann die bösartige Nutzlast auf dem Gerät des Benutzers zusammensetzt. Auf diese Weise kann der Angreifer die Malware lokal, hinter der Firewall, erstellen, anstatt die bösartige ausführbare Datei über ein Netzwerk zu übertragen.

HTML-Schmuggel in Links

Eine weitaus hinterhältigere Methode besteht darin, das Download-Attribut von HTML5 für Anker-Tags zu verwenden, um den Download einer bösartigen Datei auszulösen, auf die im href-Tag verwiesen wurde. Ein Mitarbeiter klickt auf einen Link, und dieser Link enthält die Anweisungen für sein Gerät, eine bösartige Datei zu suchen und herunterzuladen, die sein Gerät mit Malware infiziert.

Berücksichtigen Sie nun, dass der Link in einer E-Mail beliebig umbenannt werden und so aussehen kann, als sei er ein Link zu einer vertrauenswürdigen Website, sogar zu einer, die Teammitglieder täglich nutzen. Stellen Sie sich vor, dass ein Link, der sehr vertrauenswürdig erscheint, in einer E-Mail auftaucht, die so aussieht, als käme sie von der eigenen Organisation oder einem Anbieter, dessen Dienste sie regelmäßig in Anspruch nehmen, und es wird schnell klar, warum einige Mitarbeiter dem angegebenen Link sofort vertrauen werden.

Ein weiterer Vorteil des HTML-Schmuggels für Angreifer

Ein weiterer Vorteil für Angreifer besteht darin, dass sie durch HTML-Schmuggel, entweder über eine angehängte HTML-Datei oder durch Platzierung ihres bösartigen Codes in einem Link, die Beschränkungen eines Unternehmens für den Versand oder Empfang von ausführbaren Dateien und anderen bösartigen Dateitypen per E-Mail vollständig umgehen können.

HTML-Schmuggel: Nicht neu, aber immer noch eine wachsende Bedrohung

HTML-Schmuggel ist zwar nicht neu - er wurde erstmals 2018 beobachtet -, aber 2020 wurde die Malware Duri, die zuvor über Dropbox-Links verbreitet wurde, so angepasst, dass sie HTML-Schmuggel nutzt, um die Kompromittierungsrate zu erhöhen. Und in jüngster Zeit nutzen Ransomware-Banden wie Nobelium HTML-Schmuggel, was darauf hindeutet, dass dies der Beginn einer höheren Konzentration der Nutzung von HTML-Schmuggel in neuen Bedrohungskampagnen sein könnte.

Deshalb ist es so wichtig, dass Unternehmen den HTML-Schmuggel in ihre Sicherheitsschulungen einbeziehen und nach Cybersecurity-Produkten suchen, die diese wachsende Bedrohung bekämpfen können.

Es ist sehr wahrscheinlich, dass sich heute viele Arbeitnehmer der potenziellen Gefahren des Herunterladens und Öffnens von E-Mail-Anhängen viel bewusster sind als noch vor ein paar Jahren, aber es ist auch wichtig, dass sich die Teammitglieder von Unternehmen der Gefahren beim Klicken auf einen Link in einer E-Mail ebenso bewusst sind.

Mimecast kann Unternehmen, die über HTML-Schmuggel besorgt sind, durch Security Awareness Training und Email Security with Targeted Threat Protection Attachment Protection and URL Protection unterstützen.

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!